Introduction

La géopolitique du numérique est un sujet qui me fascine depuis 40 ans.

« Tout a changé et rien n’a changé »

C’est ce que j'expliquais devant un panel de 600 hackers lors du BreizhCTF. Pour préparer cet évènement, je me suis plongé dans de nombreuses archives et notes que j’ai prises ces quatres dernières décennies.

Si ce sujet m'a intéressé très tôt, je m’en suis éloigné pour y revenir à nouveau vingt ans plus tard. Désormais, la majorité des conférences que je donne pour Cybernetica sont consacrées à ce sujet. Il y a un vrai besoin de comprendre l’évolution du monde numérique, que j’avais sous-estimé. Et pourtant, la plupart des médias continuent hélas d’en parler de manière assez caricaturale.

Voici le brief du Sénat

- Souveraineté numérique : Comprendre les enjeux

- France et Europe : Leur position dans le nouvel ordre mondial

- Protection : Stratégies face aux technologies émergentes de l’IA

Un sujet complexe

Géopolitique de l’IA et géopolitique de l’Internet sont deux sous-parties d’un sujet plus complexe : la géopolitique du numérique.

Quand j’ai commencé à m'intéresser à l’informatique au début des années 80, la question de géopolitique c’était la guerre que se livraient les États-Unis et le Japon autour des ordinateurs de 5ème génération.

Les Japonais voulaient construire des machines capables de raisonnement humain en s'appuyant sur des processeurs de nouvelle génération. Ce sera un échec cuisant. Il faudra attendre 40 ans pour que cette vision s’exprime autour du couple ChatGPT et Nvidia.

Cadré dans les médias autour de deux “narratifs”

Quand on parle de numérique et de géopolitique dans les médias, il est très difficile de savoir d'où parlent les gens qui sont invités sur les plateaux. Ils sont parfois des vecteurs d’influence pour des acteurs économiques ou, je le pense de plus en plus, des puissances étrangères.

Le sujet est éminemment complexe et a été “cadré” autour de deux narratifs. Parce qu’ils sont simples à comprendre, et surtout qu’ils évitent de poser la question de la responsabilité des politiques dans l'affaiblissement de notre sécurité numérique, cognitive et épistémologique.

Le premier narratif que les médias et les journalistes adorent, c’est celui d’un asservissement des citoyens par des Big Tech qui travailleraient main dans la main avec les États-Unis ou la Chine, avec entre les deux, l’Europe. Pour être sûr de cocher toutes les cases, il faut citer Elon Musk, Peter Thiel et en caricaturer les postures et les décisions.

Je m’exprime rarement sur les patrons des Big Tech car j’en connais certains personnellement. Il faut juste ne pas oublier que ces acteurs jouent constamment sur plusieurs tableaux et que la communication publique n’est toujours qu’une partie de la réalité. Comme tous les chefs d’entreprises, notamment de sociétés cotées, ils doivent exister dans les médias, mais aussi rassurer les marchés sur l’avenir de leurs sociétés.

Car comme le disait si bien Andrew Grove, la sortie de l’histoire est toujours possible pour un géant du numérique, surtout dans un environnement où il n’est plus aussi facile d'acheter des concurrents pour se maintenir dans la course. Il suffit de voir l'acquisition avortée de Figma par Adobe ou encore le rachat déguisé de Mustafa Suleyman (Inflexion AI) et de son équipage par Microsoft pour éviter d’avoir affaire au régulateur.

Le second narratif résume la question géopolitique à une guerre des puces entre les États-Unis et la Chine. Avec Taïwan comme point névralgique pour l’avenir de l’économie de l’IA. Une situation que Taïwan utilise pour conforter sa sécurité.

Cette vision simpliste masque une autre vérité beaucoup plus inquiétante pour l’Europe. Certes, les États-Unis se battent pour dominer les industries du 21ème siècle en utilisant les ressources intellectuelles de l’Europe (qui émigrent sur la côte ouest ou en télétravail subventionné par les états qui espèrent avoir le goût du futur dans la bouche, comme je l’ai indiqué dans mon billet Silicon Valley 2.0).

Mais il y a aussi un deuxième accord tacite entre les US et la Chine pour la laisser détrousser l’Europe des industries du 20ème siècle qu'elle a longtemps dominées (automobile, aéronautique, nucléaire, spatial, télécom et 5G).

Un danger dont nos dirigeants n’ont toujours pas pris la mesure, notamment dans les télécoms, où la Chine commence à dominer certains points du secteur et réfléchit de plus en plus à une stratégie de restriction d’export de composants, mais aussi à une extension de son extraterritorialité sur leur écosystème technologique.

La question est ouverte.

Mais évidemment il existe un autre narratif, qui accompagne la naissance de l'informatique : celui de la bataille que les états se livrent sur les réseaux.

Au départ, on parlait de sécurité informatique, puis d’information warfare, puis de “war by other means”, et enfin, depuis quelques années, de Cyberguerre (par opposition à la cybercriminalité).

Un peu d’histoire

Comme je l’avais indiqué dans ma précédente newsletter, je suis venu aux questions géopolitiques par le hacking dans les années 80. Entre la trilogie des illuminati, les publications cyberpunk et les manuels de programmation. Un livre allait modifier ma compréhension de ce monde.

Puzzle palace

En 1984, le livre de James Bamford met toute la scène de l’underground informatique en émoi en dévoilant de manière assez détaillée l’existence d’une agence secrète, la NSA, qui utilisait des ressources informatiques impensables à l’époque. En lisant ce livre, il devenait évident que l’avantage technologique était un avantage géostratégique. On y apprenait aussi que l’acte de création de la NSA par Truman était lui-même secret.

Si la CIA était bien connue du grand public, la NSA a longtemps souhaité rester plus discrète. Rares sont les films qui mettent en avant son nom et ses techniques.

Les petits génies

La série Les petits génies (The Wiz Kids), qui a convaincu une génération entière de jeunes de s'intéresser aux hacking, n’a jamais hélas été diffusée dans son intégralité. Dans l’épisode 10, introuvable en bonne qualité, on y trouve une tentative d'espionnage et de piratage de la NSA. Le héros de la série, persuadé de jouer à un test de connaissance se retrouve à pirater les services informatique de la défense américaine et de la NSA sans se rendre compte qu’il est en fait manipulé par le KGB.

Cette histoire semble assez proche de l’histoire du hacker allemand Karl Koch (il collabore avec le KGB pour pouvoir acheter sa cocaïne) sauf qu’elle se déroule 4 ans plus tard!

Les Experts

À part le cultissime Les Experts, que tous mes lecteurs devraient avoir vu au moins une fois, il faudra attendre 1994 et l’excellent film Clear and Present Danger pour voir le système Echelon d’écoute et d’analyse des voix dans un film grand public.

La séquence mythique du film Les experts. Un film absolument visionnaire, avec des personnages incroyablement attachants et le plus beau loft de San Francisco. Il a été écrit par le scénariste de WarGames.

Ennemi d’État

Et bien sûr Enemy of the state, qui offrira une vision très peu réaliste mais très photogénique des techniques de la NSA (les images satellites faisant partie d’un autre service — le NRO). Il est à remarquer que dans la plupart des films des années 90, la NSA est vue comme The Bad Guy, là où la CIA travaille un peu mieux son image au cinéma.

Une action qui a mal vieilli mais un sujet d’une actualité brûlante.

Mais c’est en lisant la presse anglaise et néo-zélandaise que l’on découvre l’ampleur de la surveillance technologique. À noter en France que le magazine Interférences, créé par Antoine Lefébure, y consacre plusieurs articles.

Cette surveillance électronique n’est pas nouvelle, elle existe depuis l’opération Shamrock, qui a été le baptême du feu de la NSA. Mais dès les années 90, elle utilise désormais des technologies d’intelligence artificielle et d’analyse de langage et de la voix 20 à 30 ans avant qu’elles ne soient disponibles pour le commun des mortels.

Softwar

C’est en 84 que sort Softwar, un livre écrit par Thierry Breton et Denis Beneich que je dévore à sa sortie.

Interview de Thierry BRETON Antenne 2 Midi - 04.07.1984

Ce livre a été visionnaire sur plusieurs points. Il décrit une opération de sabotage de matériel informatique vendu à la Russie qui s’organise en plusieurs étapes. L’agence en charge de cette opération s’appelle curieusement la National Software Agency et son mode de fonctionnement n’est pas sans rappeler l’opération Olympic Games (voir plus loin). Une opération qui sera menée plus de deux décennies plus tard!

La préhistoire du Cyber

À cette époque, la Chine est inexistante sur les radars. C’est une bataille avec l’union soviétique et le KGB qui se déroule via les réseaux informatiques, souvent grâce à des hackers allemands qui sont retournés ou grâce à des usines à virus polymorphiques dont la distribution a probablement été supervisée par les services secrets bulgares à la fin des années 80.Ces premières collaborations entre hackers et gouvernement sont un peu le « ground zero » de la stratégie de guerre hybride théorisée par Gerasimov et les attaques par ransomware plusieurs décennies après.

Si depuis les années 80 j’accumule des centaines de livres, de listings et de documents sur la sécurité informatique, la cryptologie et les batailles d'espionnage dans le numérique (ce que l’on appelle à l’époque « war by other means »), je me rappelle précisément le moment où je suis entré de plain-pied dans cet univers.

Couvrir la guerre numérique dans les années 90

Au bout de quelques numéros, Nova magazine où j’officie change de rédacteur en chef. Fini l’esprit Actuel et le gonzo journalisme, il faut faire des articles pour les nouveaux branchés. Mon interview exclusive de Kevin Mitnick passe à la trappe et je recherche un nouveau journal pour publier mes prochaines enquêtes.

Ce sera La Tribune et son supplément multimédia lancé par Paul-André Tavoillot. Je le convaincs de me laisser aller à la première conférence d’information warfare en Europe (1996), organisée au siège de l’OTAN à Bruxelles et qui réunit hackers, espions et spécialistes de la sécurité venus du monde entier. On y côtoie la CIA, la NSA, les agences anglaises et canadiennes, et même des agents français de la DGSE, sous couverture d’employés de Thomson-CSF.

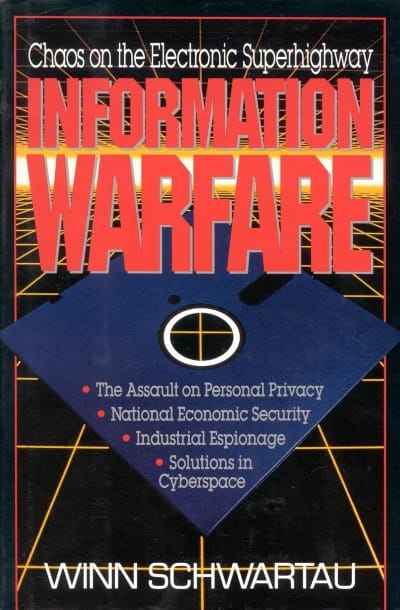

Nous sommes tous là pour écouter les grands gourous de l’époque : Winn Schwartau et Robert Steel.

Winn, que j’ai invité ensuite à La Tribune et à un déjeuner d’anthologie chez Galopin, est très méconnu dans la sphère Cyber aujourd’hui. C’est pourtant lui qui écrit Terminal Compromise et crée le terme de Pearl Habour Électronique (souvent faussement attribué à Leon Panetta, ancien directeur de la CIA). Fils d’une grande ingénieure du son, il m’a confié avoir été un temps le manager de Janis Joplin.

Son livre Information Warfare est un véritable séisme dans le monde de la sécurité informatique. Il se résume en une phrase : Nous entrons dans un nouveau monde et personne n’est prêt.

J’aimais beaucoup Bob Steel, le pionnier de ce que l’on appelle aujourd’hui l’OSINT. Ancien de la CIA, moins bon businessman que Winn, il avait déjà une vision très sombre du futur. Je n’ai jamais compris comment une personne aussi intelligente avait viré dans une forme de complotisme cheap.

Si Winn Schwartau avait compris que la guerre numérique inclurait le secteur privé, Bob comme nous l'appelions était resté bloqué dans le monde traditionnel du renseignement.

Je me rappellerai toujours de ma première interaction avec lui. Je portais à l’époque une ceinture de l’armée rouge vintage et il m’a abordé en me disant que la dernière fois qu’il avait vu cette ceinture, c’était en Afghanistan. Anticipant une question de ma part, il me dit aussitôt « mais je ne peux pas en parler ».

Un monde parallèle

C’est à cette occasion que j'allais revoir et surtout me lier d'amitié avec les membres du Chaos Computer Club, les seuls à avoir une vision politique européenne de défense de la vie privée. Il y avait aussi les grands groupes américains de hackers (Legion of Doom, Cult of the Dead Cow) qui avaient déjà compris l'intérêt de devenir des acteurs dans le business de la sécurité. Je profitais d'une petite notoriété dans ce milieu car j’avais fait (entre autres) une cartographie des adresses X25 (une sorte de Yahoo ou de liste de Scott Yanoff des réseaux privés) qui avait beaucoup circulé.

Cette conférence a été un point de pivot pour moi. J’avais commencé une enquête sur un système mondial d’écoute du système bancaire international qui s’appelait PROMIS/INSLAW. Mais ce que je découvre dépasse l’entendement.

Je commençais à prendre l’ampleur des capacités de surveillances disponibles et de l’énorme paradoxe qui allait hanter les agences de renseignement.

Si le volume d’information capté par les agences augmente de façon quasi exponentielle à cette époque, le presidential daily briefing (PDB pour les intimes) doit continuer de définir l’état des menaces sur quelques pages seulement. Les premiers épisodes de la série States of Affairs avec Katherine Heigl montrent le processus de création de cet objet hautement politique par la CIA pour ceux que cela intéresse.

Que faire de ce surplus d’informations captées dans le monde entier ?

C’est l’amiral Lacoste, ancien patron de la DGSE et mon voisin lors d’un cocktail à la Cité des Sciences, qui me lâchera le morceau. Je m’en souviens comme si c’était hier. “Vous savez, Tariq, on parle beaucoup de moyens pour lutter contre le terrorisme et l’espionnage, mais une grande partie de ces ressources sont utilisées à des fins d’espionnage économique.”

Évidemment, CQFD, Of Course, Naturally.

Une question me trotte toujours dans la tête.

La désindustrialisation de l’Europe et de la France peut-elle être partiellement attribuée à cet avantage (une façon polie de dire pillage) informationnel ? Je l’ai toujours pensé, même si on ne peut pas absoudre la médiocrité des grands patrons qu’on a mis à la tête de nos entreprises et qui les ont délocalisées avec la bénédiction du gouvernement, incapables de réfléchir aux impacts à long terme.

Rien ne m’étonnera plus après, même pas les révélations de Snowden. L’avantage d’avoir lu Winn Schwartau c’est de comprendre que la guerre technologique et l’espionnage sont indissociables. Et que l’intelligence économique est un art peu compris en France.

Quitter cet univers prématurément

Juste après cette conférence je préparais avec un ami ce qui aurait été le premier papier sur Echelon dans la presse grand public mais je n’étais plus sûr d’en avoir envie.

J’ai toujours voulu travailler avec des informations ouvertes et des interviews publiables. Ce que j’ai pu faire à La Tribune où on me laissait carte blanche.

Soudain, lors de la conférence de Winn, je me retrouvais à discuter autour d’un verre avec les directeurs des agences les plus secrètes au monde (notamment la DISA, qui avait à l’époque pénétré quasiment tous les services de l’armée américaine lors d’un audit interne), avec les meilleurs hackers et les plus grands spécialistes en technologies d'espionnage de l’époque. Je comprends immédiatement que la majorité des choses que l’on me confie sont impubliables. Qu’il existe bien deux mondes séparés et qu’ouvrir la barrière entre ces deux mondes n’est pas sans conséquence. Daniel Ellsberg, Julian Assange, et Edward Snowden et tant d’autres qui ont fait le choix de devenir lanceurs d'alerte le savent bien.

Le Web est en train d’exploser. Pour La Tribune, je couvrais les premières introductions en Bourse de technologie (Netscape, Yahoo) et je me préparais à retourner dans la Silicon Valley.

Quelques semaines après la conférence Information Warfare, j’ai fait mon choix. Je veux travailler dans le Web, pas dans la sécurité informatique. Mais je continuerai à garder un œil sur les évolutions de ce secteur.

Et y revenir deux décennies plus tard.

Une des choses que j’ai dû faire en me plongeant à nouveau dans la sécurité informatique (qu’on appelle désormais Cyber) c’est de comprendre ce qui avait changé.

Nous sommes passés à un monde où une poignée d’États et leurs agences définissaient les règles à un monde où les capacités d’attaques sont disponibles à un plus grand nombre de pays et où le secteur privé est devenu central. Un far west sans aucune règle, où il est rare de pouvoir parler à des gens qui ont une expertise du terrain.

2007-2017 : une décennie qui change les règles

1 L’iPhone et le cloud favorisent la création des big tech

Le point de départ de la consolidation des Big Tech, c’est une décision malheureuse de Steve Jobs en 2007 sur l’iPhone. En introduisant les app il y a deux options : soit les données restent sur le téléphone et appartiennent aux utilisateurs, soit ces données sont collectées et gérées par les services eux-mêmes.

Apple a été victime de son hubris, comme IBM à l’époque du PC qui n’a pas demandé d’exclusivité pour le système d’exploitation DOS de Microsoft parce qu’ils n'imaginaient même pas l’idée d’une concurrence possible sur le marché des PC.

Apple n’a pas anticipé les trois choses qui se sont ensuite passées.

- La création de clouds privés qui ont permis l’accumulation des contenus des utilisateurs par les services (Facebook, Google) et non par Apple.

- Le monopole des fonctions de bases (commerce, communication, photo et vidéo) par ces mêmes sociétés allait leur permettre de se constituer avec l’explosion des ventes de smartphones des bases de plusieurs milliards d’utilisateurs dans le monde entier.

- L’accumulation de données comportementales et une boucle de rétroaction entre les utilisateurs et les services ont permis de créer une capacité d’addiction durable. Addiction qui oblige désormais tous les pays à envisager de réguler l’usages des écrans.

La privatisation du moyen d’accès le plus populaire à l’Internet, à savoir le smartphone, va permettre de créer une concentration de “Cloud Capital” inédite dans l’histoire. Pendant longtemps, la croissance des grandes plateformes reste plus économique que diplomatique.

Mais c’est surtout l’entourage d'Hillary Clinton qui va y voir un outil très puissant de soft diplomacy (il faudra attendre les années Trump pour que la hard diplomacy se mette en place).

2. Piratage de Google par la Chine

2010, c’est l’année du piratage de Google par la Chine et le point de départ de la guerre froide technologique entre la Chine et les États-Unis. Un piratage d’une violence inouïe qui a d’ailleurs provoqué la fin du rêve chinois de Google. Pendant l'enquête, les deux plus grandes puissances de calculs au monde, la NSA et Google, vont collaborer pour combler la brèche.

Une collaboration vertigineuse dont je m’étais ému à l’époque auprès de Larry, l’un des deux cofondateurs.

3. Opération Olympic Games; la boîte de pandore est ouverte

2010 est aussi l’année des révélations sur l’opération Olympic Games. Une décision qui a changé à jamais la face du monde.

Il faut savoir que lors de la passation de pouvoir entre George W Bush et Barack Obama, W ne demande que deux choses au jeune sénateur devenu président. De ne pas mettre fin au programme de drone et au projet Olympic Games.

Obama donne son go pour que le ver informatique Stuxnet endommage les centrales nucléaires iraniennes.

Il ouvre la boîte de pandore. Jusqu’à présent, aucun pays n’avait osé lancer une attaque cyber préemptive d’envergure contre un pays avec lequel il n’était pas en guerre. Plus rien ne sera comme avant. Il n’y aura plus de retenue. Tous les coups sont permis.

2010 est une année importante dans le monde de la cyber : la plus grande attaque cyber contre une entreprise et la plus grande attaque cyber contre un pays sont désormais connues du grand public.

Mais le pire est à venir.

Pour la Russie, la Chine, et la Corée du Nord, le tabou est brisé. Il devient indispensable d’utiliser ces techniques de manière offensive (en se cachant à peine derrière des groupes de hackers) et d’apprendre à devoir se protéger contre ces attaques. Les États-Unis décident de basculer la compétence cyber offensive de l’armée de l’air vers la NSA avec une entité appelée cyber command. Aujourd’hui son budget propre est quasiment celui de La Défense française.

En 2014 l’Iran va répliquer avec une attaque sophistiquée contre les intérêts commerciaux du milliardaire américain Sheldon Adelson. La Corée du Nord va s’attaquer à Sony suite à son film pastiche The Interview, qui imagine l’assassinat de Kim Jong Un avec un piratage d’une redoutable effacité qui continue de secouer Hollywood.

Et au moment où l’on pense que le pire est déjà arrivé, de nouveaux développements vont complexifier un univers déjà très complexe.

4. 2016-2017 : The Equation Group et Vault 17

En 2016, un groupe du nom de The Equation Group, un armurier numérique de la NSA dont les outils ont probablement servi à l’opération Olympic Games, est lui-même hacké et son arsenal devient accessible au public (comprendre les États). Il se murmure que des hackers chinois y ont peut-être eu accès bien plus tôt.

En 2017, WikiLeaks publie Vault 17, une série d’outils utilisés par l’un des services de la CIA, et les rend disponibles au public. C’est à partir de ce jour que le statut de WikiLeaks change, pour devenir selon la terminaison de la CIA « a non-state hostile intelligence service ». L’ancien agent qui a volé le code pour le donner à WikiLeaks est condamné à 40 ans de prison (dont 80 mois pour possession d’images pédopornographiques).

Si l’usage de technologies de surveillances et de hacking par les services de renseignements ne faisait aucun doute (de la guerre froide à Snowden), en 2017 le monde numérique devient un nouveau terrain de guerre où n’importe quel pays peut utiliser les outils les plus sophistiqués pour en attaquer un autre. Les groupes criminels informatiques aussi.

Un terreau fertile

Il est important de le rappeler, l'augmentation du nombre et la sophistication des attaques Cyber ne viennent pas de nulle part. Souvent vu comme un bug informatique par les politiques inexpérimentés, l’accès aux armes numériques d’une sophistication absolue, jusque-là réservées à l’élite informatique, a révélé que nos outils quotidiens et nos infrastructures, y compris nos smartphones (avec Pegasus par exemple) ou nos ordinateurs de bureau (avec les malwares), étaient vulnérables.

C’est sur ce terreau que va se développer une nouvelle géopolitique de l’Internet. Mais elle n’a plus grand-chose à voir avec la géopolitique traditionnelle. Elle ne s’explique pas uniquement par les relations diplomatiques entre états. La question économique et les évolutions technologiques sont au moins aussi importantes. La cyber devient une industrie puissante et un outil de soft power.

La France a malheureusement tardé à le réaliser. Ou plutôt a tardé à écouter les spécialistes qui poussent depuis longtemps à cette prise de conscience.

Le cyber n’est qu'un morceau d’un jeu très complexe.

Ce qui a le plus surpris le grand public, c’est que les tensions entre la Chine et les États-Unis à l’ère de Trump avaient lieu entre deux pays totalement interdépendants économiquement. Avec des sociétés comme Apple ou Nvidia prises en sandwich. Biden a été encore plus loin en tentant d’asphyxier les capacités chinoises à sourcer des technologies occidentales pour la fabrication de puces.

- Cette militarisation de l'interdépendance allait aussi toucher l’Europe en plein covid, avec la remise en question d’une mondialisation dite heureuse et naïve pour réfléchir à une mondialisation tactique et choisie. Dans la bataille d’accès aux puces, l’Europe est vraiment la cinquième roue du carrosse.

- La guerre en Ukraine sera le point d’orgue. Aux pénuries de matières premières s’ajoutent le coût en énergie qui suit l’invasion de l’Ukraine et l’embargo sur le gaz russe. Une des conséquences immédiates est une perte de compétitivité pour le cloud européen. Les grandes entreprises et les startup d’IA se délocalisent dans les data centers aux États-Unis, où le coût de l’énergie est moins cher.

- Le Cyber perd aussi de sa compétitivité énergétique et diplomatique. Le nombre de pays où l’on a le droit de vendre des technologies cyber sans se faire dépasser par la puissance de feu américaine s’amenuise. Surtout que les acteurs locaux, comme dans le cadre du cloud, n'achètent pas vraiment français.

- Même si la France a fait le choix de se remettre dans le nucléaire, tout le modèle économique de la tech et de l’IA aura été fragilisé pendant deux années charnières. Entre pénurie d’accès aux puces, contraintes budgétaires et coût de l’énergie, la France a perdu deux ans.

- Mais elle n’est pas la seule. La délocalisation de l’Europe et sa denumérisation ont fait la fortune des investisseurs dans les années 90. Mais elle a rendu cette dernière totalement dépendante des États-Unis et de la Chine à l’aube de ce nouveau monde.

L'Europe est coincée pour l'instant

- Ses meilleurs talents travaillent pour les entreprises américaines (et souvent depuis l’Europe avec la bénédiction de nos gouvernements).

- L’énergie, mise à part pour la France et les pays nordiques, n’est plus compétitive sur le compute pour l’IA, et surtout n’est pas écologique. La question du rationnement de l’eau pour permettre à cette industrie de décoller ne sera pas forcément bien acceptée en Europe.

- La guerre des puces ne permet pas à l’Europe d'émerger comme un leader technologique de la Fabrication, notamment dans les puces de dernières générations. Pire, les champions français comme Soltec sont désormais ouvertement en discussion pour s’installer aux États-Unis et bénéficier des aides américaines.

- La réglementation (IA et Cyber) est trop contraignante pour les petites PME numériques et freine les ambitions des rares projets qui voudraient rester en Europe. L’Europe ne sait pas travailler avec ses petits acteurs.

On pourrait rajouter un cinquième point: la sécurisation des infrastructures numériques n’est plus vraiment garantie en Europe. L’absence de souveraineté pose un vrai sujet. Mais je réserve cette réflexion pour une prochaine newsletter.

À la suite de la guerre en Ukraine (dont le gouvernement s’est réfugié sur les clouds d’Amazon et de Microsoft), beaucoup d'États membres préfèrent la protection des GAFAM, devenus pour eux une forme d’OTAN du numérique, plutôt que d’investir dans leur sécurité native et leur souveraineté numérique.

La France est partagée sur le sujet. L’absence d’acteurs français du Cyber pour assurer la sécurité des jeux olympiques devrait nous faire réfléchir. C’est aussi pour ces raisons que j’ai lancé le think tank. Je vous en parle bientôt.

Merci pour votre attention!

Comment s’abonner à Cybernetica ?

Ce qui est gratuit n’a pas de valeur. Presque tout ce que l’on lit sur les sujets de géopolitique et de numérique est influencé politiquement ou commercialement. Rester indépendant est devenu une commodité de plus en plus rare. Le consensus, la peur des scénarios inconnus, l'entre-soi de la Tech et ses œillères nous ont emmenés dans le mur. Il est peut-être temps de lire autre chose.

Pour s’abonner, c’est ici.